'Datensicherheit: Teil 4 - Im Internet mit Tor und lokalen Proxies'

Tor, Privoxy und Proxomitron im Zusammenspiel.

Bisher redete ich von lokalen Datenschutz-Maßnahmen mittels Truecrypt und PGP. Nun komme ich zum Internet, einer sehr komplexen Materie was Datensicherheit anbelangt. Natürlich erhebe ich auch hier keinen Anspruch auf Vollständigkeit, aber vielleicht dient es ja dem einen oder anderen als Denkanstoss einmal über den eigenen Umgang mit Daten nachzudenken. Den ultimativen Datenschutz-Guide gibt es ja auch nicht, dafür sind Betriebssystem, eingesetzte Software und Benutzerverhalten auch von mal zu mal zu verschieden - selbst das eigene Verhalten ändert sich schließlich von Zeit zu Zeit.

Aber mal als Anfang behandelt dieser Artikel ungewollte Weitergabe von Daten durch die eigene IP-Adresse. Cookies behandele ich in einem achten Teil der Serie, der über Browser geht - Teil 4 würde sonst zu umfangreich.

IP-Adressen hinterlässt man immer im WWW. Die kann man, im Gegensatz zu Cookies, nicht ausschalten. Wer über TCPIP eine Verbindung aufbaut macht seinem Gegenüber damit automatisch seine IP-Adresse bekannt. Einmal zuvor in einem Formular auf der gleichen Seite die eigene Adresse angegeben und schon ist es für den Webseitenbetreiber ein Leichtes, die IP-Adresse mit diesen Daten zu verknüpfen. Kommt dann noch ein Cookie ins Spiel der über die Browsersession hinaus gespeichert wird, wird es für den Betreiber noch einfacher. Kombiniert man die Methoden zur Bewachung der Benutzerbewegung, wird das Profil natürlich ausgefeilter - auch wenn nicht immer böse Absicht dahinter steckt.

Tor ist nun eine Software die verschlüsselte Verbindungen über drei Server aufbaut (Wikipedia erklärt). Diese drei Server ändern sich oft und man hofft dadurch die IP-Adresse, die ein Server "sieht", ständig ändern zu können. So ist keine einwandfreie Zuordnung mehr möglich - außer vielleicht über Cookies, PHP-SessionsIDs oder Ähnliches. Ein Server bekommt natürlich stets bloß die IP-Adresse von eben jenem Letzten der drei Server zu sehen.

In Windows integriert wird das ganze recht simpel indem man das Komplettpaket, bestehend aus _Vidalia, Privoxy _und _Tor-Client/Server_, herunterlädt und installiert._ Vidalia_ ist die Grafische Benutzeroberfläche für Tor und _Privoxy_ ein zusätzlich installierter Proxy, der die Pakete per SOCKS an Tor weiterreicht, damit auch die Namensauflösung per DNS weniger Spuren hinterlässt. Hierzu ein Zitat aus der Windowsumgebung-Installationsanleitung:

Die Benutzung von Privoxy ist **notwendig** weil [ die Browser Ihre DNS Anfragen unverschlüsselt senden wenn Sie einen SOCKS Proxy direkt benutzen](http://wiki.noreply.org/noreply/TheOnionRouter/TorFAQ#SOCKSAndDNS). Dies gefährdet Ihre Anonymität. Privoxy entfernt auch verschiedene die Anonymität gefährdende Header aus den Web-Anforderungen und blockiert unbeliebte Schnüffler-Seiten wie Doubleclick.

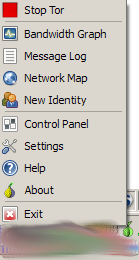

Mittels der grünen _Vidalia_-Zwiebel im Systray lässt sich z.B. auch eine neue IP-Adresse anfordern, wie auf dem Screenshot erkennbar.

Meine Konfigurationsdateien von _Privoxy_ habe ich auf der Basis von Kais Anleitung erstellt - die ist so detailliert, daß ich da nichts mehr hinzufügen muß. Tor wird dann als Windows-Dienst installiert. Wer es da ganz sicher will, erstellt für Tor einen eigenen Benutzer unter dem der Dienst dann startet. Alternativ lässt sich Tor natürlich auch als normaler Benutzer starten. Das ist aber nicht so gut, weil es generell gilt den Zugriff für andere Benutzer auf die Tor-Keys zu verweigern.

Wer sich nun fragt woher das Tor-Netzwerk die Bandbreite nimmt, dem sei gesagt daß man mit DSL-Anschluß auch selber schon seinen Beitrag dazu leisten kann. Letzten Endes basiert das Netzwerk also auf der Mitwirkung der Benutzer. Man kann einstellen welche "Exit-Ports" man zur Verfügung stellt, sprich ob man z.B. nur Daten innerhalb Tor weiterleiten möchte, oder ob man auch nichts dagegen hat als Exit-Knoten benutzt zu werden. Der CCC stellt übrigens auch einen eigenen Tor-Server bereit.

Ich habe meine Proxykette aber lokal noch um einen weiteren Proxy, Proxomitron, erweitert. Dieser bietet zusätzliche, interessante Optionen um Header und Seiteninhalte anzupassen. Anfragen von meinem Firefox verlaufen so: Firefox->Proxomitron->Privoxy->Tor. Dabei lassen sich die beiden Proxies jeweils mit zwei Mausklicks auf Proxomitrons Systrayicon für den Bedarf abschalten.

Hier mal ein paar der Möglichkeiten in Proxomitron Seiteninhalte anzupassen, Headeränderungen (wie z.B. per Zufall wechselnder User-Agent) haben einen eigenen Konfigurationsdialog ähnlicher Größe. Manchmal sehr interessant finde ich z.B. die Option, sich versteckte Formularfelder anzeigen zu lassen.

Hier mal ein paar der Möglichkeiten in Proxomitron Seiteninhalte anzupassen, Headeränderungen (wie z.B. per Zufall wechselnder User-Agent) haben einen eigenen Konfigurationsdialog ähnlicher Größe. Manchmal sehr interessant finde ich z.B. die Option, sich versteckte Formularfelder anzeigen zu lassen.

Übrigens; natürlich hat Tor manchmal den Nachteil sehr langsam zu sein. Bei den Proxies besteht der Nachteil manchmal darin daß manche Seiten nicht richtig funktionieren - das ist bei meinem Browser in der Regel aber sowieso so, da ich Javascript generell aus habe - und mich stört ein wenig klicken nicht. Außerdem lassen sich natürlich Ausnahmeregelungen sowohl in _Privoxy _als auch in _ Proxomitron _definieren.

Bei Tor in Verbindung mit Google gibt es manchmal seltsame Sachen zu sehen. So kommt es z.B. öfter vor, daß Google einem die Arbeit verweigert weil man aus einem IP-Bereich kommt wo wohl Attacken festgestellt wurden. Hier hilft dann der Rechtsklick auf die Zwiebel und die Anforderung einer neuen IP-Adresse

Testseiten: http://xhaus.com/headers http://pgl.yoyo.org/http/browserheaders.php